题目如下:

1

2

3

4

5

6

7

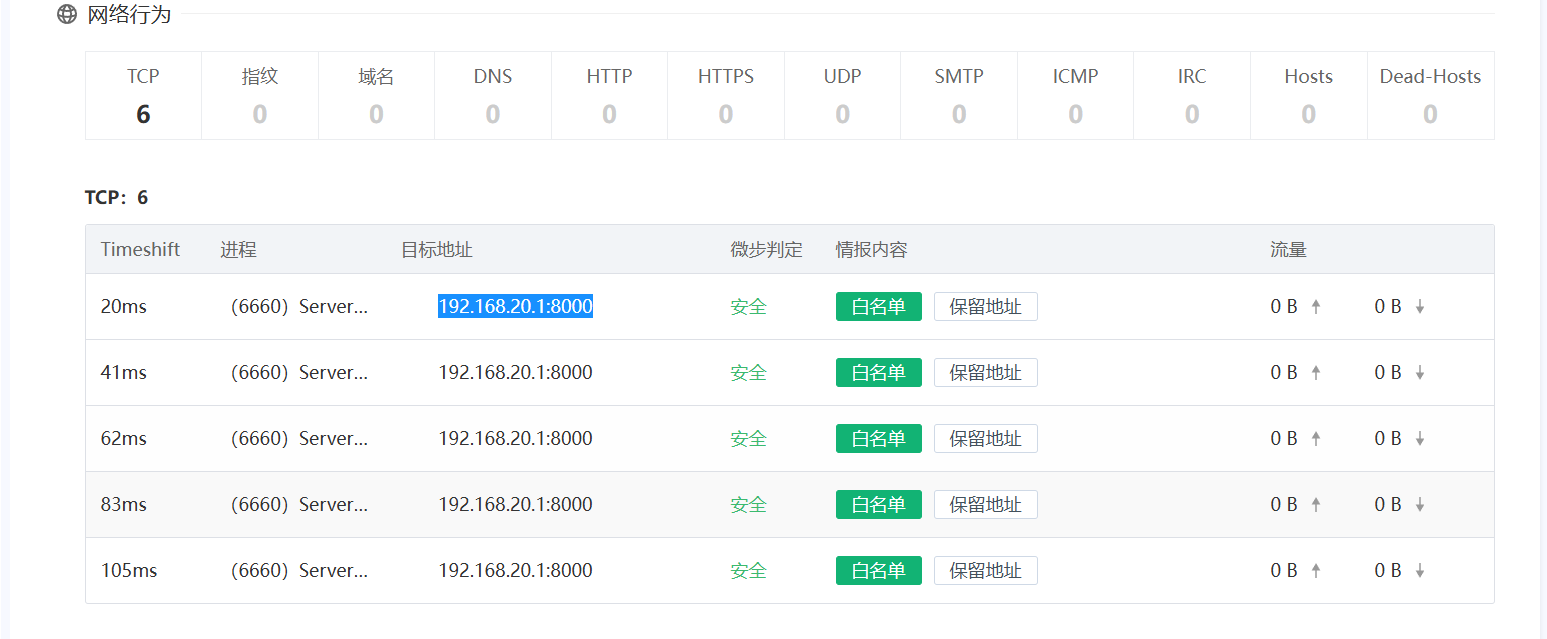

| 1.找出系统中蛤客的ip地址及端口,提交方式请以QHCTF{md5(127.0.0.1:80)}进行提交,例如:QHCTF{cef54f47984626c9efbf070c50bfad1b}

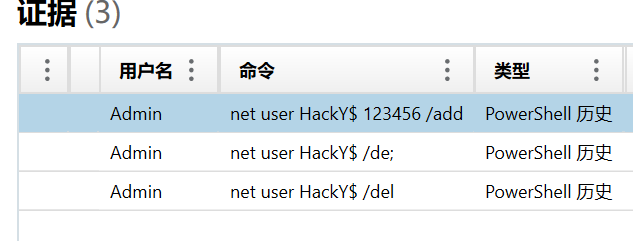

2.蛤客在控制小明的系统后,创建了一个最高权限的后门账户,请你找出该账户的用户名及密码,提交方式请以QHCTF{md5(user_password)}进行提交,例如:QHCTF{cef54f47984626c9efbf070c50bfad1b}

题目3已废弃

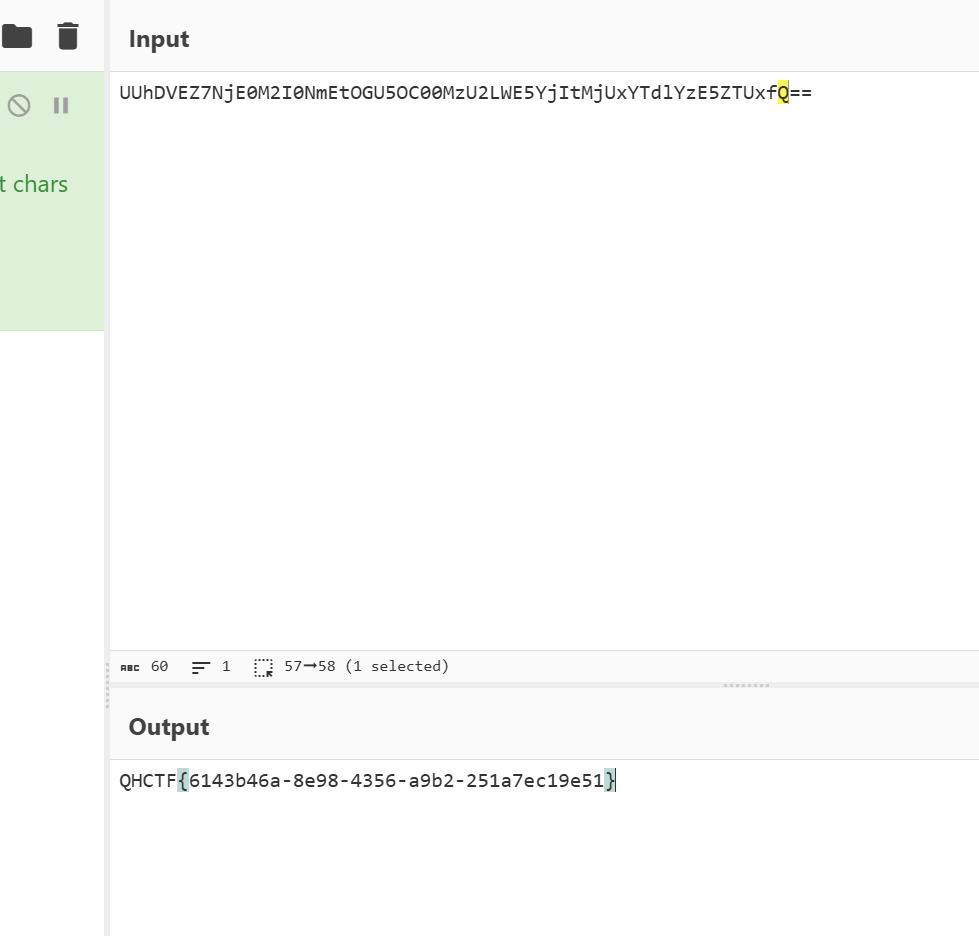

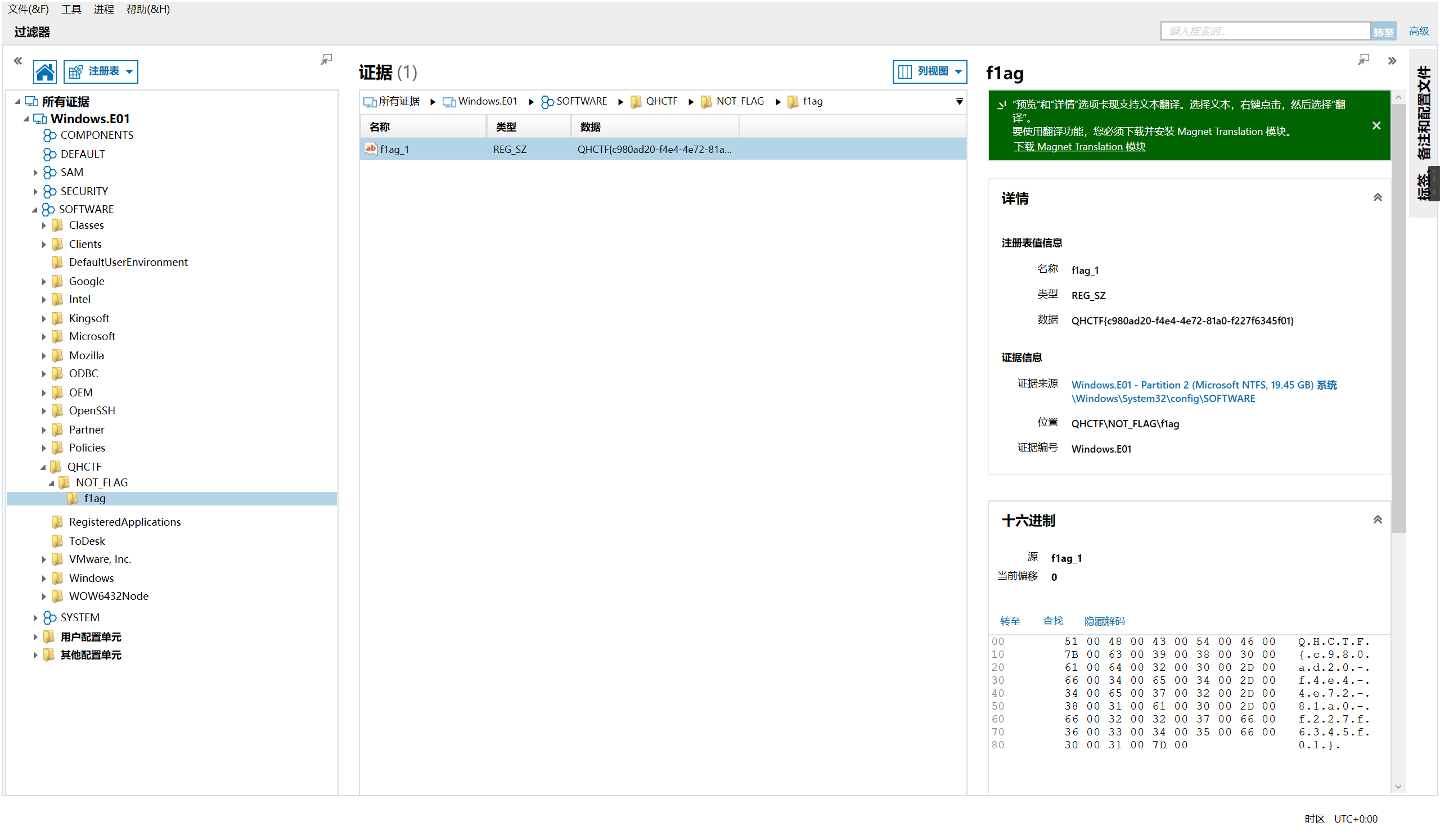

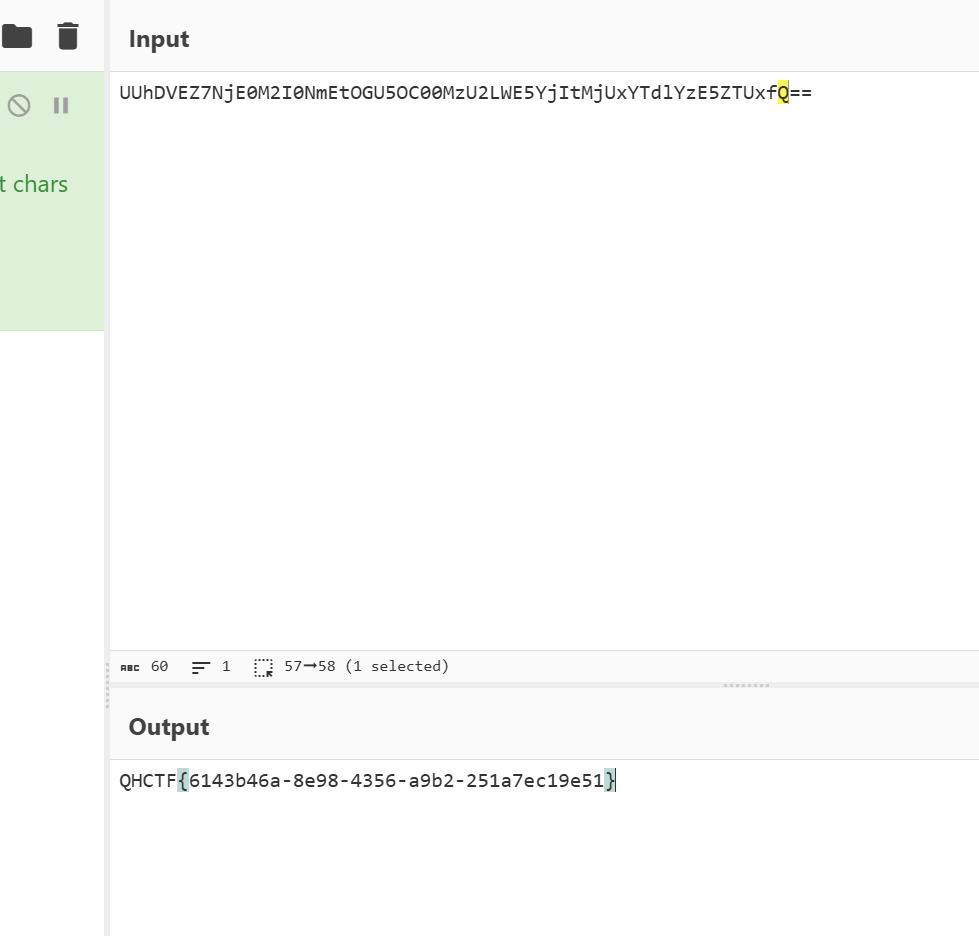

4.蛤客在系统数据库中藏了一些东西,请你找出其中的flag值,提交方式:QHCTF{xxxxxx-xxxx-xxxx-xxxx-xxxxxxxx}

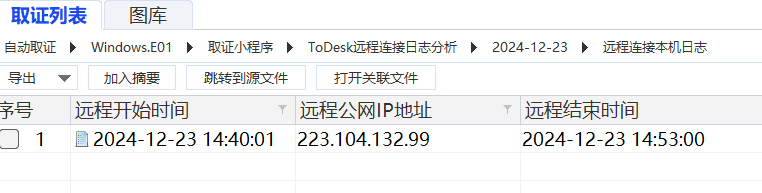

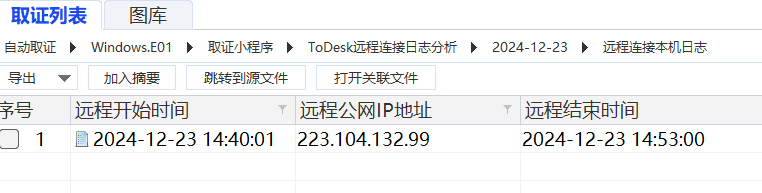

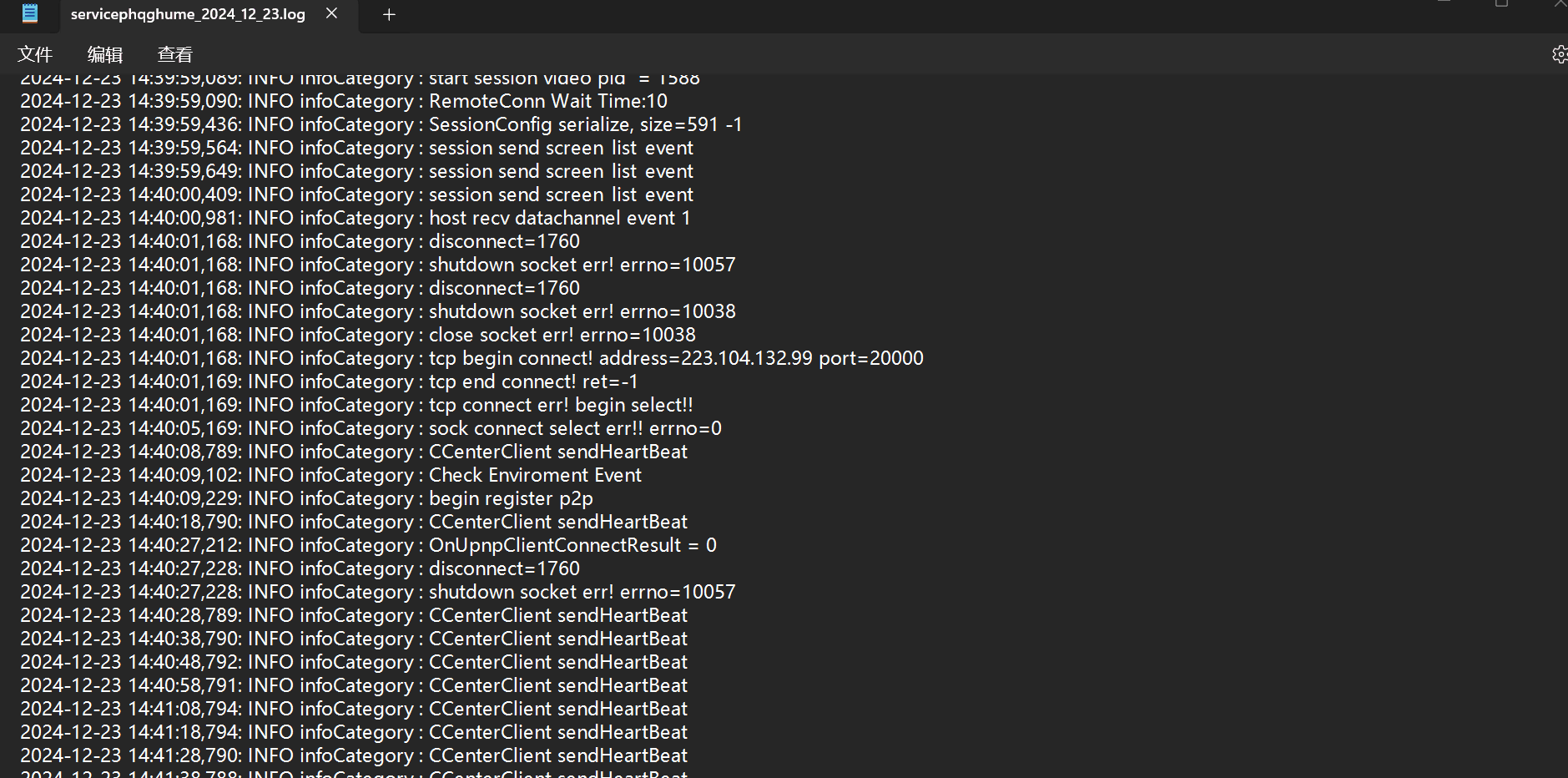

5.小明在找你帮忙之前,喊了他的一位好友帮他先行取证,请你找出他好友远程所使用的软件,并找出控制了多少秒,ip是什么,提交方式请以QHCTF{md5(xxxx_10_127.0.0.1)}进行提交,例如:QHCTF{cef54f47984626c9efbf070c50bfad1b}

6.请你找出蛤客在启动项中藏的flag,提交方式:QHCTF{xxxxxx-xxxx-xxxx-xxxx-xxxxxxxx}

7.蛤客在home目录中存放了一个恶意程序,请你分析该程序,并找到其中的flag值,提交方式:QHCTF{xxxxxx-xxxx-xxxx-xxxx-xxxxxxxx}

|

WriteUp:

Win_01

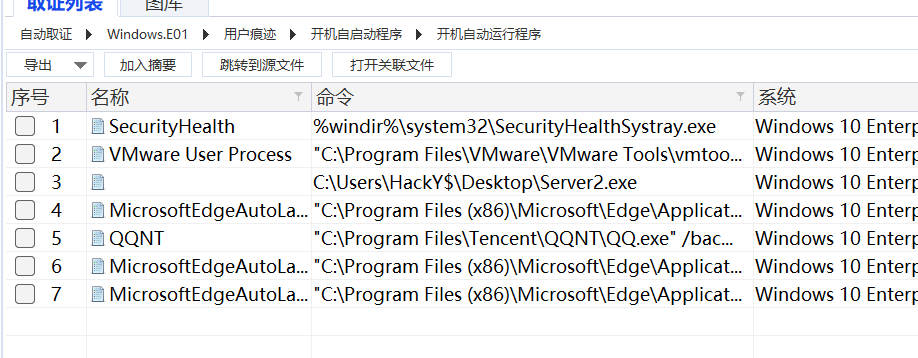

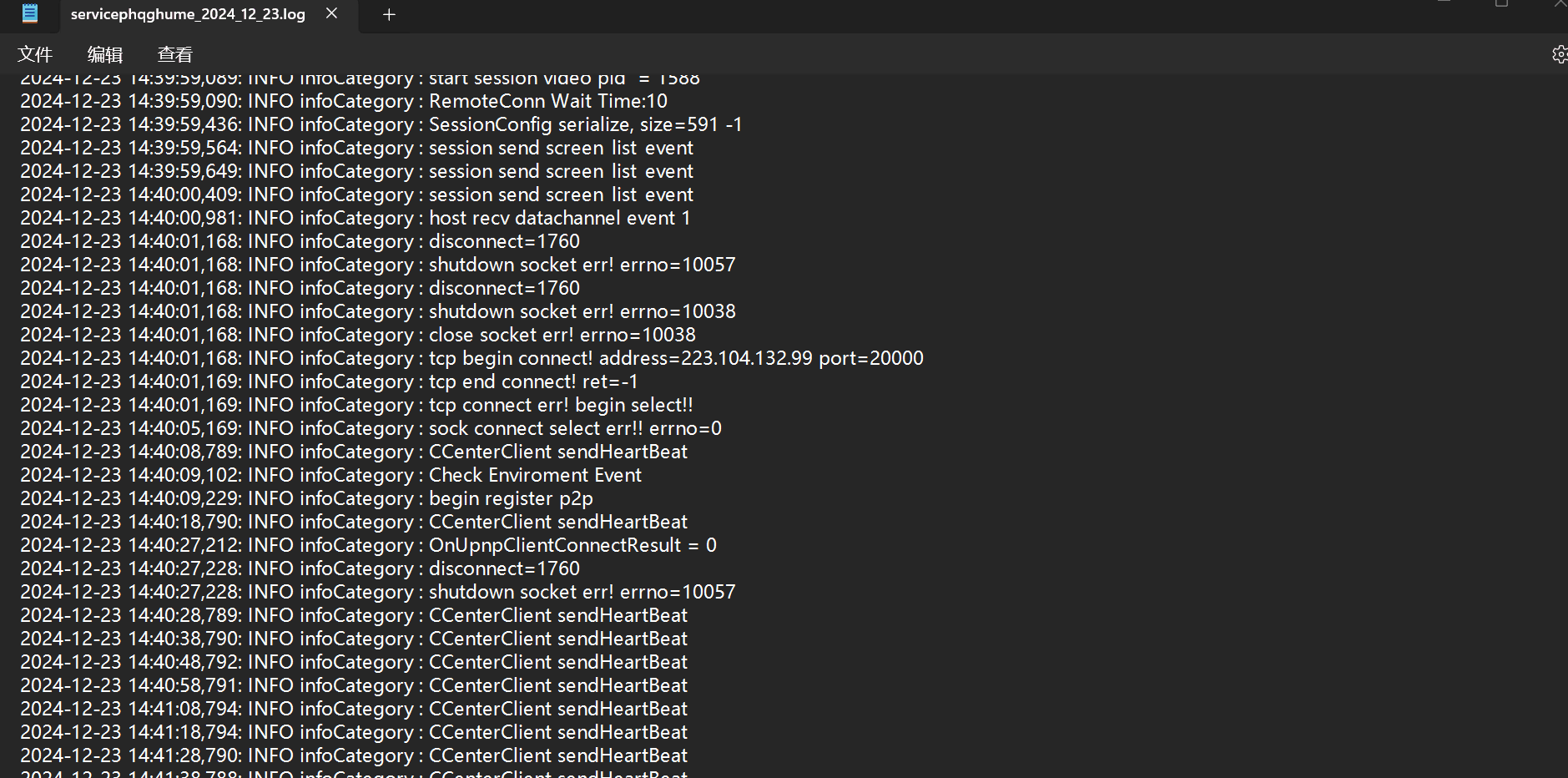

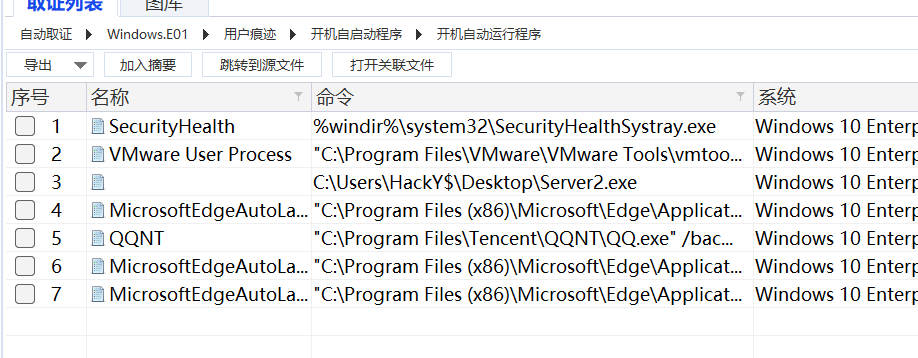

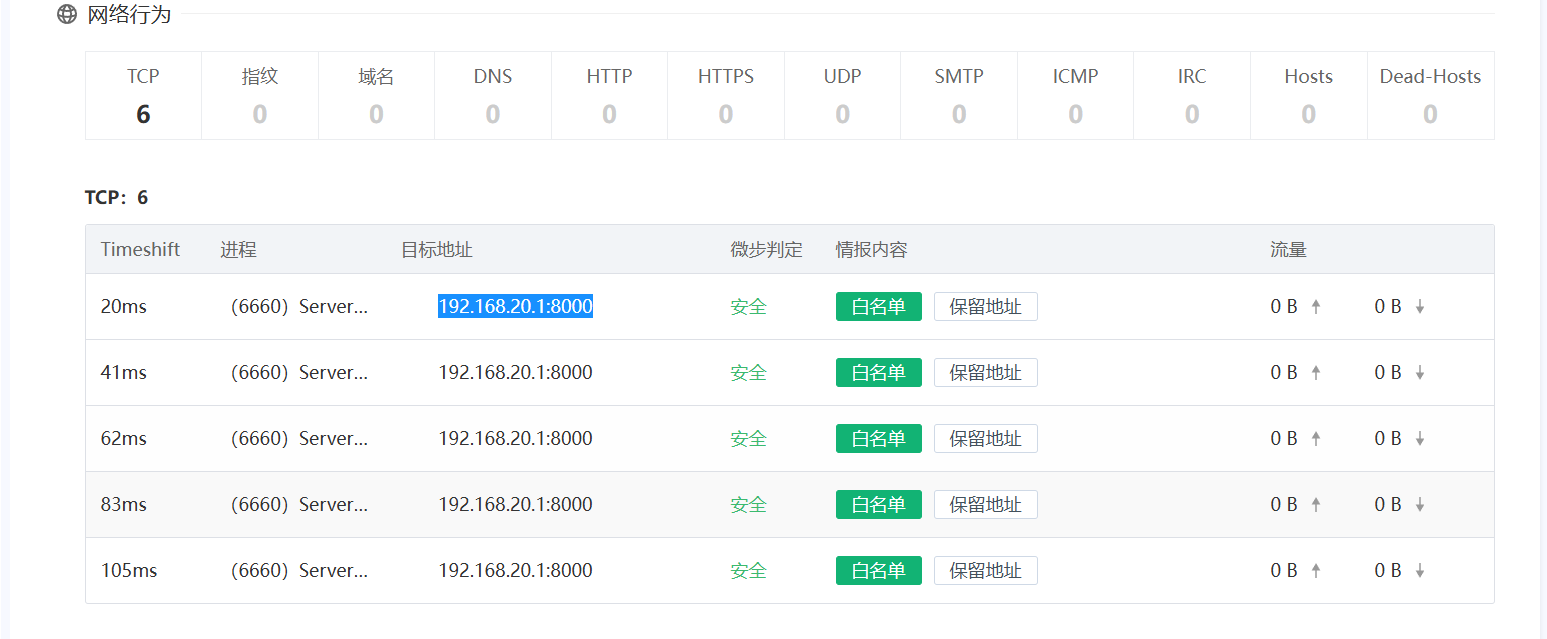

Axiom和取证大师都能直接看到有一个Server2.exe启动项,直接丢到微步云沙箱分析得到ip port

192.168.20.1:8000

QHCTF{ad4fdee2eada36ec3c20e9d6311cf258}

Win_02

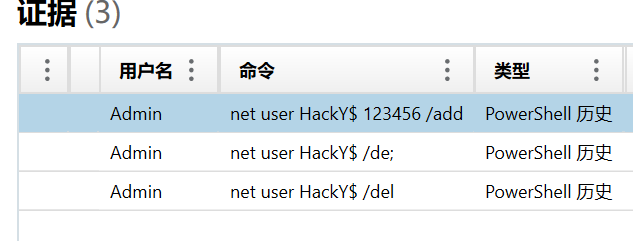

axiom分析powershell或者看用户的ntlm hash都能得到用户密码

HackY$_123456

QHCTF{fb484ad326c0f3a4970d1352bfbafef8}

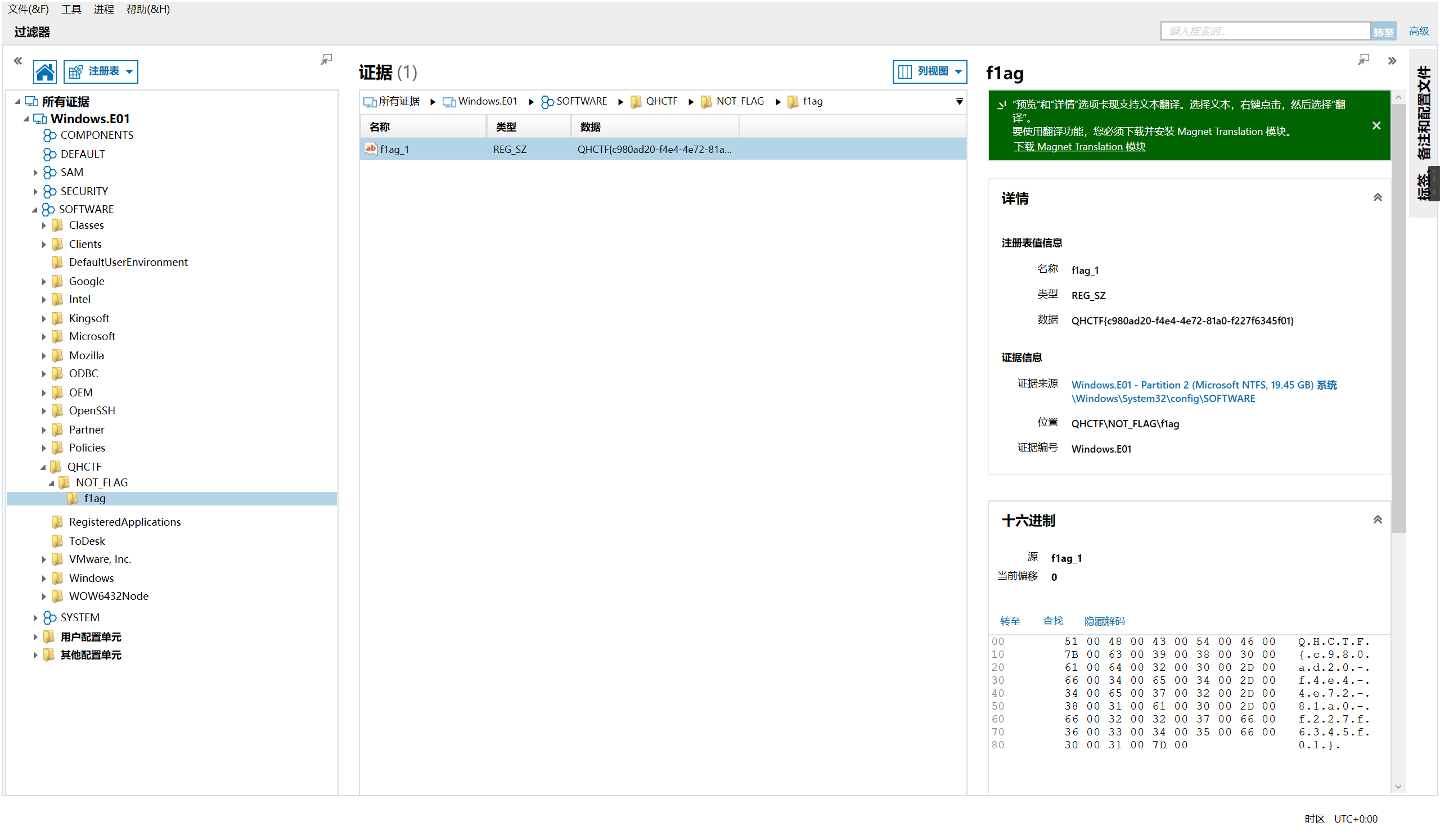

Win_04

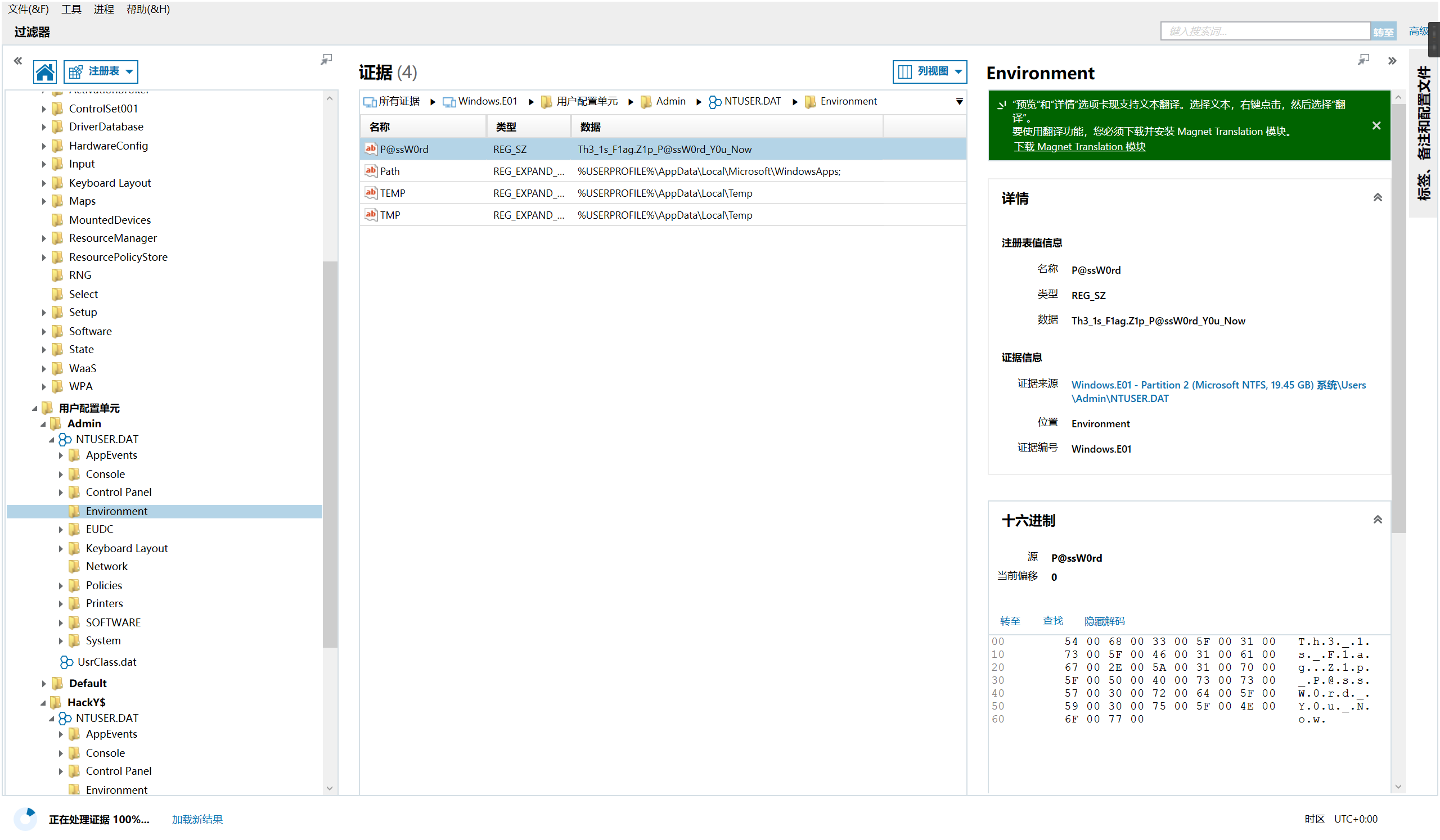

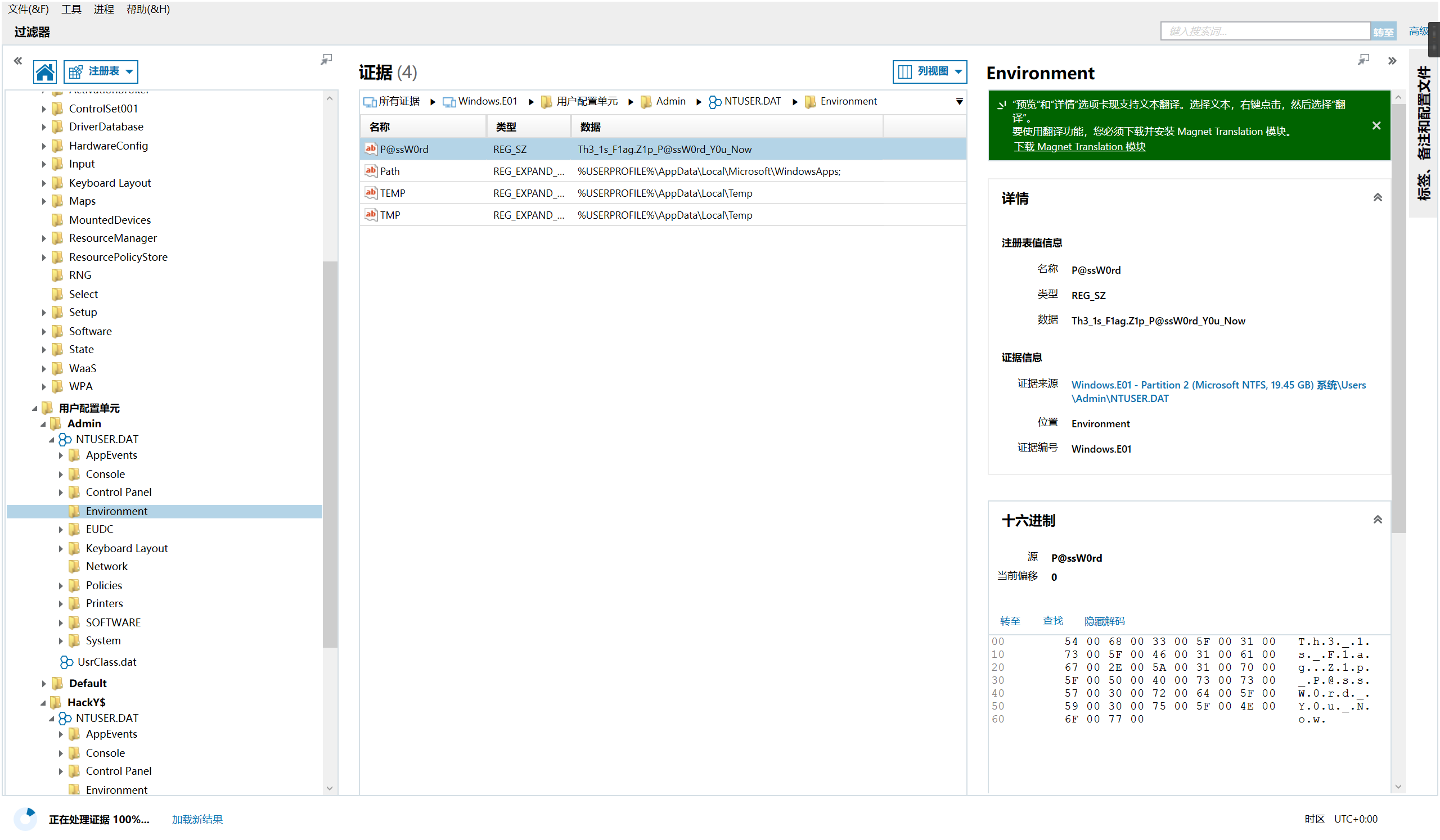

axiom注册表 直接看到了

Win_05

男泵题目,笑传之猜猜Todesk是大写小写要不要exe,出题人不测题说是用的代理时间不一样

Win_07

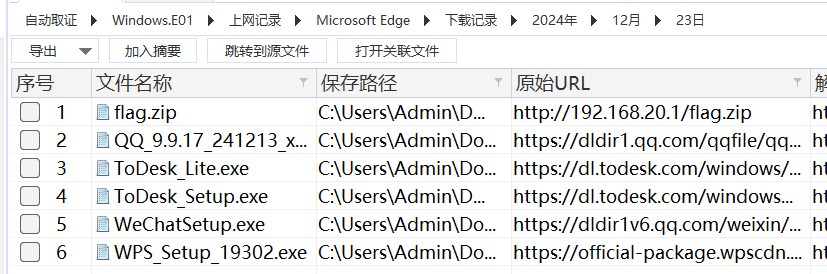

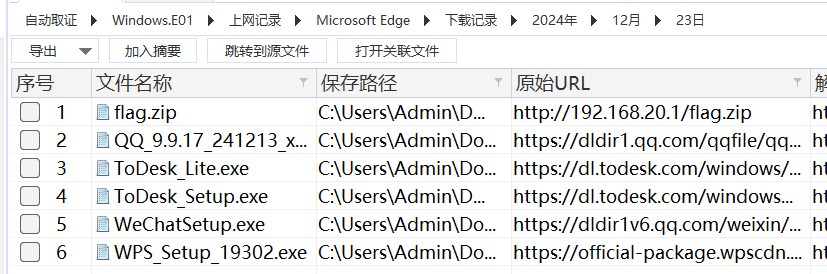

桌面上一个flag.zip,看了是从蛤客的ip地址下载的,提示看环境变量,在Admin的环境变量中找到密码,解压后解base64得到flag